Langkah-langkah Infomation Gathering (pengumpulan informasi) dari footprinting dan pemindaian adalah yang paling penting sebelum melakukan penetration testing. mengumpulkan informasi yang baik dapat membuat perbedaan antara tes penetrasi sukses dan salah satu yang telah gagal. dibawah ini kita akan mencoba melakukan pengumpulan informasi dengan tools yang ada di kali linux yaitu theHarvester

theHarvester merupakan sebuah tools yang dapat mengumpulkan informasi berupa : email, subdomain, host, employee names, open ports dan banners dari sumber publik seperti : Search Enginee, PGP Key dan SHODAN database.

Alat ini dirancang untuk membantu penetration tester pada tahap awal dari uji penetrasi untuk memahami jejak pelanggan di Internet, tools ini sangat efektif, sederhana dan mudah digunakan.

Passive Information Gathring

theHarvester merupakan sebuah tools yang dapat mengumpulkan informasi berupa : email, subdomain, host, employee names, open ports dan banners dari sumber publik seperti : Search Enginee, PGP Key dan SHODAN database.

Alat ini dirancang untuk membantu penetration tester pada tahap awal dari uji penetrasi untuk memahami jejak pelanggan di Internet, tools ini sangat efektif, sederhana dan mudah digunakan.

Fitur yang ada di theharvester

Passive Information Gathring

- google: google search engine- www.google.com·

- googleCSE: google custom search engine·

- google-profiles: google search engine, specific search for Google profiles·

- bing: microsoft search engine – www.bing.com·

- bingapi: microsoft search engine, through the API (you need to add your Key in the discovery/bingsearch.py file)·

- pgp: pgp key server – pgp.rediris.es·

- linkedin: google search engine, specific search for Linkedin users·

- vhost: Bing virtual hosts search·

- twitter: twitter accounts related to an specific domain (uses google search)·

- googleplus: users that works in target company (uses google search)·

- shodan: Shodan Computer search engine, will search for ports and banner of the discovered hosts (http://www.shodanhq.com/)

- DNS brute force: this plugin will run a dictionary brute force enumeration

- DNS reverse lookup: reverse lookup of ip´s discovered in order to find hostnames

- DNS TDL expansion: TLD dictionary brute force enumeration

Contoh penggunaan theHarvester

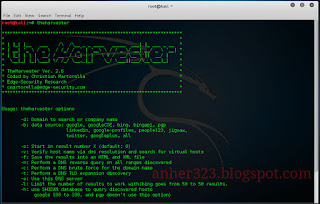

Untuk melihat opsi yang dapat digunakan, ketikkan pada terminal

Mencari semua informasi tentang situs web microsoft.com dari sumber google.com dengan limit 100

Mencari username Google+ yang berhubungan dengan microsoft.com dengan limit 100

Mencari semua informasi tentang situs web microsoft.com dari semua sumber dengan limit 100

Mencari semua informasi tentang situs web microsoft.com dari semua sumber dengan limit 100 dan menyimpan hasilnya

Nanti file akan di simpan dalam bentuk format .html dan .xml

Nah itu hanya beberapa contoh penggunaan dari tools the harvester yang ada di kali linux, silahkan di explore dengan situs web dan gunakan opsi-opsi yang lainnya.

sumber : http://www.edge-security.com

theharvester

theharvester -d microsoft.com -l 100 -b google

Mencari username Google+ yang berhubungan dengan microsoft.com dengan limit 100

theharvester -d microsoft.com -l 100 -b googleplus

Mencari semua informasi tentang situs web microsoft.com dari semua sumber dengan limit 100

theharvester -d microsoft.com -l 100 -b all

Mencari semua informasi tentang situs web microsoft.com dari semua sumber dengan limit 100 dan menyimpan hasilnya

theharvester -d microsoft.com -l 100 -b all -f hasil

Nanti file akan di simpan dalam bentuk format .html dan .xml

Nah itu hanya beberapa contoh penggunaan dari tools the harvester yang ada di kali linux, silahkan di explore dengan situs web dan gunakan opsi-opsi yang lainnya.

sumber : http://www.edge-security.com

wah postingan'nya keren gan ^_^ , di tunggu kunjungan balik'nya ya => http://mr-gep.blogspot.co.id/ salam opensource ~

BalasHapus